Nos dias de hoje, em que a tecnologia se tornou parte integrante da vida cotidiana, a segurança cibernética é uma preocupação crescente. A cada ano, milhões de pessoas são vítimas de malwares e ataques cibernéticos, que podem causar prejuízos financeiros, roubar informações pessoais e empresariais confidenciais e comprometer a privacidade online. Neste artigo, vamos discutir cada um desses ataques em detalhes e fornecer dicas para proteger-se contra eles.

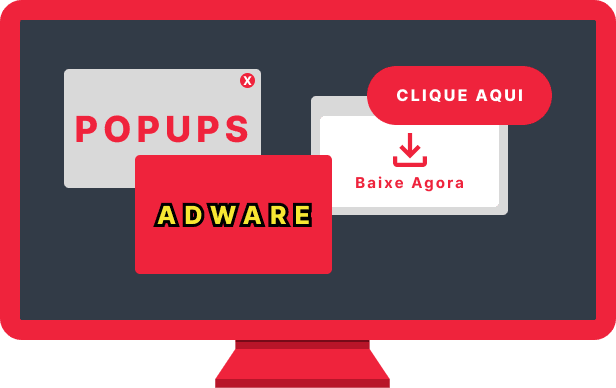

1 - Adware

O adware é um tipo de malware que exibe anúncios indesejados em seu dispositivo, geralmente na forma de pop-ups e banners. O objetivo do adware é obter receita para seus criadores através dos cliques nos anúncios. Embora o adware possa ser irritante, ele não é necessariamente prejudicial ao seu dispositivo.

1.1 - Principal alvo

O principal alvo dos adwares são os usuários de computadores e dispositivos móveis que utilizam a internet regularmente. Adwares podem afetar qualquer sistema operacional, incluindo Windows, macOS, iOS e Android. Os adwares geralmente são distribuídos através de downloads de software gratuitos ou piratas, e podem ser instalados sem o conhecimento do usuário.

1.2 - Nível de risco

O nível de risco associado aos adwares é relativamente baixo em comparação com outros tipos de malware, como vírus ou ransomware. No entanto, os adwares podem ser bastante irritantes, exibindo anúncios pop-up em excesso e interferindo na navegação na web e no desempenho do computador ou dispositivo móvel. Além disso, alguns adwares têm a capacidade de coletar informações pessoais do usuário, como histórico de navegação e senhas, o que pode representar um risco de privacidade significativo.

1.3 - Medidas preventivas

- Evitar clicar em anúncios suspeitos ou que parecem ser enganosos;

- Instalar um software de segurança confiável;

- Manter o software de segurança atualizado;

- Não baixar programas de fontes não confiáveis ou desconhecidas;

- Revisar cuidadosamente as permissões solicitadas pelos aplicativos antes de concedê-las;

- Monitorar regularmente o computador ou dispositivo móvel em busca de sinais de adware.

2 - Phishing

O phishing é um ataque cibernético no qual um hacker envia um e-mail ou mensagem falsa que parece legítima, mas que na verdade é projetada para enganar você e roubar suas informações pessoais. Os hackers podem fingir ser empresas conhecidas, como bancos ou redes sociais, para atrair as vítimas a fornecerem senhas, números de cartão de crédito e outras informações confidenciais.

Phishing é uma técnica de fraude online utilizada por criminosos cibernéticos para roubar informações confidenciais de usuários, como senhas, números de cartão de crédito e dados bancários. Esses fraudadores geralmente se passam por empresas ou instituições confiáveis, enviando mensagens fraudulentas por email, mensagem de texto ou até mesmo em redes sociais.

2.1 - Principal alvo

As principais vítimas de phishing são geralmente usuários comuns e empresas de todos os tamanhos, que podem ser alvos de ataques direcionados ou de campanhas de phishing em massa. Os criminosos cibernéticos muitas vezes realizam pesquisas detalhadas sobre suas vítimas potenciais, coletando informações pessoais e profissionais para tornar seus ataques mais convincentes e persuasivos.

Empresas que possuem informações confidenciais, como instituições financeiras, empresas de comércio eletrônico e organizações governamentais, também são frequentemente alvos de phishing. Além disso, indivíduos que possuem grandes quantidades de dinheiro, como celebridades e empresários bem-sucedidos, também são alvos populares de ataque.

Os ataques de phishing podem ser extremamente sofisticados e difíceis de detectar, por isso é importante que os usuários estejam cientes dos sinais de alerta e tomem medidas preventivas para proteger suas informações pessoais.

2.2 - Nível de risco

O nível de risco associado a um ataque de phishing pode variar dependendo da natureza do ataque e do tipo de informações que são roubadas. Em alguns casos, as vítimas podem perder apenas algumas informações pessoais, enquanto em outros, podem perder grandes somas de dinheiro ou ter sua identidade roubada. O phishing também pode levar à infecção por malware, o que pode afetar significativamente o desempenho do computador e colocar outras informações em risco.

2.3 - Medidas preventivas

- Verificar cuidadosamente os remetentes das mensagens;

- Não clicar em links suspeitos ou baixar anexos desconhecidos;

- Manter o software de segurança atualizado;

- Usar senhas fortes e exclusivas para cada conta;

- Entrar em contato com a empresa ou instituição imediatamente se suspeitar que sua conta foi comprometida por um ataque de phishing;

- Informar o incidente às autoridades competentes;

- Prevenção é a melhor defesa contra esse tipo de fraude online.

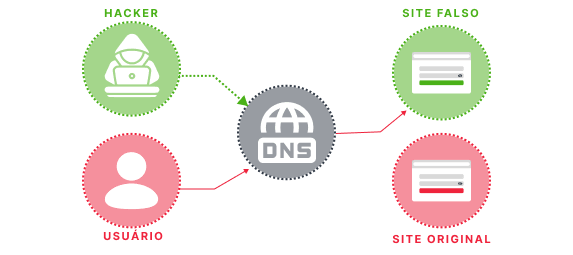

3 - Pharming

O pharming é semelhante ao phishing, mas em vez de enviar uma mensagem falsa, o hacker redireciona o tráfego da web para um site falso que parece legítimo. Quando você tenta acessar um site legítimo, como seu banco online, você é redirecionado para um site falso controlado pelo hacker. Lá, eles podem roubar suas informações confidenciais, como senhas e números de cartão de crédito.

As etapas nesse tipo de ataque consiste em:

- O invasor identifica o site legítimo que ele deseja direcionar para o site falso;

- Ele cria um site falso com uma aparência semelhante à do site original. Isso envolve copiar o código HTML e outros recursos do site legítimo;

- O invasor usa técnicas de DNS ou de envenenamento de cache para fazer com que o nome de domínio do site falso pareça estar vinculado ao servidor do site legítimo;

- Quando um usuário tenta acessar o site legítimo digitando seu endereço na barra de endereços do navegador, o pedido é redirecionado para o site falso;

- O usuário pode inserir informações confidenciais, como nomes de usuário, senhas e detalhes de cartões de crédito, no site falso, acreditando que está interagindo com o site legítimo;

- O invasor captura essas informações confidenciais e as usa para fins mal-intencionados, como roubo de identidade ou fraude financeira.

3.1 - Principal alvo

As principais vítimas do Pharming são geralmente empresas de grande porte, instituições financeiras e prestadores de serviços online que possuem sites populares e com muitos acessos. Além disso, os usuários comuns também podem ser alvos de ataques de pharming se seus roteadores forem comprometidos por criminosos cibernéticos.

3.2 - Nível de risco

O nível de risco associado a um ataque de pharming pode ser bastante elevado, uma vez que as informações pessoais e financeiras dos usuários podem ser comprometidas sem que eles saibam. Os usuários podem inserir suas informações em um site falso e, em seguida, ter suas contas bancárias esvaziadas ou sofrer roubo de identidade. Além disso, os sites legítimos que foram alvo de attack pharming podem sofrer danos à sua reputação, perdendo a confiança dos usuários e clientes.

3.3 - Medidas preventivas

- Utilize um software antivírus e mantenha-o atualizado;

- Mantenha o sistema operacional e todos os programas atualizados com as últimas correções de segurança;

- Use um firewall confiável para monitorar o tráfego de rede e bloquear ameaças potenciais;

- Evite clicar em links suspeitos ou abrir anexos de e-mails desconhecidos;

- Cuidado com sites falsos que se passam por instituições financeiras ou empresas conhecidas, verificando sempre a URL e a identidade visual do site;

- Ative a autenticação em duas etapas sempre que possível, especialmente para serviços bancários online;

- Fique atento às instruções de segurança fornecidas pelo seu banco ou provedor de serviços online;

- Use senhas fortes e nunca as compartilhe com ninguém;

- Evite usar wifi público não segura;

- Faça backup regularmente dos seus dados importantes e armazene-os em um local seguro.

4 - Ransomware

O ransomware é um tipo de malware que criptografa seus arquivos e exige um resgate em troca da chave de descriptografia. Os hackers usam o ransomware para extorquir dinheiro das vítimas, ameaçando apagar permanentemente seus arquivos se não pagarem o resgate.

4.1 - Principal alvo

Empresas que possuem grandes quantidades de dados valiosos, como instituições financeiras, hospitais e órgãos governamentais, são frequentemente alvo de ataques de ransomware. Isso ocorre porque os criminosos cibernéticos acreditam que essas organizações terão mais incentivo para pagar o resgate para recuperar seus dados. No entanto, pequenas empresas e usuários individuais também podem ser vítimas de ataques de ransomware.

4.2 - Nível de risco

O nível de risco associado a um ataque de ransomware pode ser elevado, pois os dados criptografados geralmente são irrecuperáveis sem a chave de descriptografia. Além disso, mesmo que o resgate seja pago, não há garantia de que os dados serão desbloqueados ou retornados aos proprietários originais. Em alguns casos, as vítimas podem perder toda a sua base de dados e ter suas operações comerciais completamente paralisadas.

4.3 - Medidas preventivas

- Manter o software de segurança atualizado;

- Fazer backup regular dos dados;

- Educar os funcionários sobre práticas de segurança cibernética adequadas.

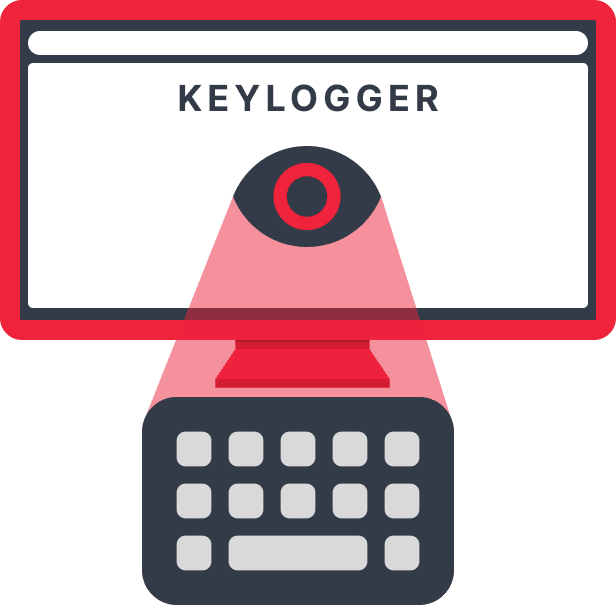

5 - Keylogger

O keylogger é um malware que registra tudo o que você digita no teclado do seu dispositivo. Isso pode incluir senhas, nomes de usuário e outras informações confidenciais que os hackers podem usar para roubar sua identidade ou acesso a suas contas.

5.1 - Principal alvo

As principais vítimas do keylogger são empresas e indivíduos que lidam com informações sensíveis, como instituições financeiras e governamentais, escritórios de advocacia, consultorias em tecnologia da informação e empresas que possuem propriedade intelectual valiosa.

5.2 - Nível de risco

O nível de risco associado a um ataque de keylogger pode ser significativo, pois os criminosos cibernéticos podem usar as informações obtidas para realizar atividades fraudulentas, roubar dinheiro ou identidade, comprometer dados pessoais ou empresariais, entre outros crimes.

5.3 - Medidas preventivas

- Manter o software de segurança atualizado;

- Ter cuidado ao clicar em links suspeitos ou abrir anexos de e-mails desconhecidos;

- Usar senhas fortes e não compartilhá-las com ninguém;

- Monitorar regularmente as atividades de suas contas para detectar qualquer atividade suspeita.

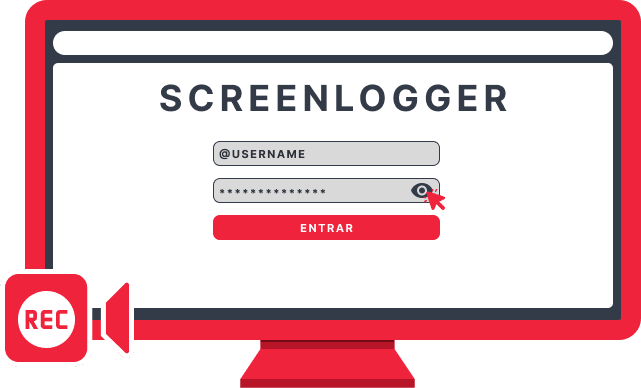

6 - Screenlogger

O screenlogger é semelhante ao keylogger, mas registra tudo o que você faz na tela do seu dispositivo, incluindo cliques do mouse e movimentos do cursor. Os hackers podem usar essas informações para roubar informações pessoais ou empresariais confidenciais.

6.1 - Principal alvo

As principais vítimas do Screenlogger são usuários de computadores e aparelhos móveis que lidam com informações sensíveis, como senhas, informações bancárias e financeiras, dados pessoais e corporativos. O objetivo dos ataques de Screenlogger é capturar as informações digitadas ou exibidas na tela do dispositivo.

6.2 - Nível de risco

O nível de risco associado a um ataque de Screenlogger pode ser significativo, pois os criminosos cibernéticos podem usar as informações obtidas para realizar atividades fraudulentas, roubar dinheiro, comprometer dados pessoais ou empresariais, entre outros crimes.

6.3 - Medidas preventivas

- Mantenha o software de segurança atualizado;

- Tenha cuidado ao clicar em links suspeitos ou abrir anexos de e-mails desconhecidos;

- Monitore regularmente as atividades de suas contas;

- Utilize soluções de segurança digital eficientes para proteger seus dispositivos e informações pessoais ou empresariais.

Considerações finais

Ao navegar na internet e utilizar dispositivos conectados à rede, é importante estar ciente dos perigos dos malwares e ataques cibernéticos.

Para proteger-se contra esses tipos de ataques, é essencial tomar as medidas preventivas citados nesse artigo. Ao seguir essas práticas de segurança cibernética, você pode proteger-se contra os perigos do mundo digital e manter-se seguro online.

Me acompanhe no meu...

Website: carlosalves.vercel.app

Gitub: @EuCarlos

Dribbble: @EuCarlos

LinkedIn: linkedin.com/in/josecarlos98

Top comments (0)