Olá, pessoal.

Tudo bem?

Esse é o meu primeiro post utilizando a plataforma dev.to! Eu possuo um blog no Medium também, onde falo de AppSec/DevSecOps caso queiram ler, mas dependendo, futuramente, eu possa adicionar alguns artigos que escrevi lá aqui também. 😊

Sem mais delongas, gostaria de tratar um pouco sobre o assunto automações para a área de AppSec.

Começo com esse texto pois dentro dessa vasta área de Application Security, existe espaço para todos trabalharem, desde conscientização dos desenvolvedores ou mesmo adição de ferramentas na pipeline!

No entanto, o foco hoje é na parte de secure code review! Isso é importante de ser falado pois muito se fala de adição de ferramentas de SAST, DAST e SCA. No entanto, as ferramentas trazem bastante falso positivos. Assim, temos que exercitar bem a lógica de programação para validarmos o output que a ferramenta retorna. Como também, questionar se a ferramenta está validando todos os pontos que ela deveria checar.

Dessa forma, o secure code review é extremamente necessário para validar e confirmar o que o SAST retorna. Isso porque as ferramentas possuem diversas lógicas internas com expressões regulares, mas que nem sempre identificam que um ponto foi tratado (falso positivo) ou não retornam todos os pontos que estão vulneráveis!

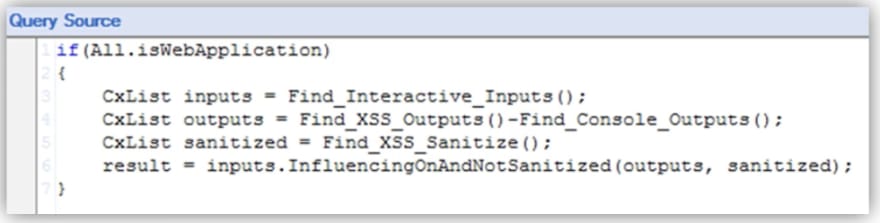

Além disso, é interessante pensar e entender na lógica que uma ferramenta de SAST funciona. Nesse caso, trouxe como exemplo o Checkmarx, na imagem abaixo, é que ela analisa o input da ferramenta (parâmetros), output (saída para o usuário) e através disso, ele busca se existe um sanitizador (algo que modifique a entrada do usuário) para a vulnerabilidade XSS. Caso exista essa regra na ferramenta, ele entende que a vulnerabilidade foi tratada.

Como as ferramentas possuem uma lista de regras pré-setadas, é importante que o analista de AppSec também crie suas próprias regras de acordo com as vivências na área, até para confirmar ou analisar se existem pontos também críticos. Embora as ferramentas na pipeline já agilizem muito o processo, precisamos ter esse entendimento que é necessário realizar nossa própria análise também.

Para isso, eu desenvolvi um script que funciona como um grande RegEx, onde eu crio as minhas regras para validar ainda mais pontos.

Segue o link no Github para quem quiser contribuir também 😎.

https://github.com/michelleamesquita/sast-validator

Eu criei regras para algumas das principais vulnerabilidades que vejo acontecer no dia-a-dia. Como também, separei por algumas funcionalidades como autenticação, upload de arquivos e reset/conexão de bancos com senhas. Quando falamos de code review, esse é um ponto super importante para entender aonde procurar por vulnerabilidades: funcionalidades da aplicação.

Funcionamento da aplicação:

Comando:

python3 sast.py -d PATH -l Language (optional)

Espero que gostem! 💜👩💻

Top comments (2)

Já chegou com tudo!! Ótimo post!

Muito obrigada! Será bom contribuir aqui também 🚀